Trong bối cảnh chuyển đổi số, các doanh nghiệp ngày càng phụ thuộc vào công nghệ và dữ liệu số để vận hành phát triển. Tuy nhiên, sự phụ thuộc này cũng đi kèm với nguy cơ bị tấn công mạng, một trong những mối đe dọa hàng đầu đối với an ninh thông tin của tổ chức. Theo báo cáo từ Cybersecurity Ventures năm 2023, cứ mỗi 11 giây, một doanh nghiệp trên toàn cầu trở thành nạn nhân của tấn công mạng gây ra những tổn thất nghiêm trọng về tài chính, uy tín.

Nhận thức rõ ràng về các hình thức tấn công mạng là bước đầu tiên để doanh nghiệp xây dựng một hệ thống bảo mật vững chắc. Bài viết này, Lạc Việt sẽ:

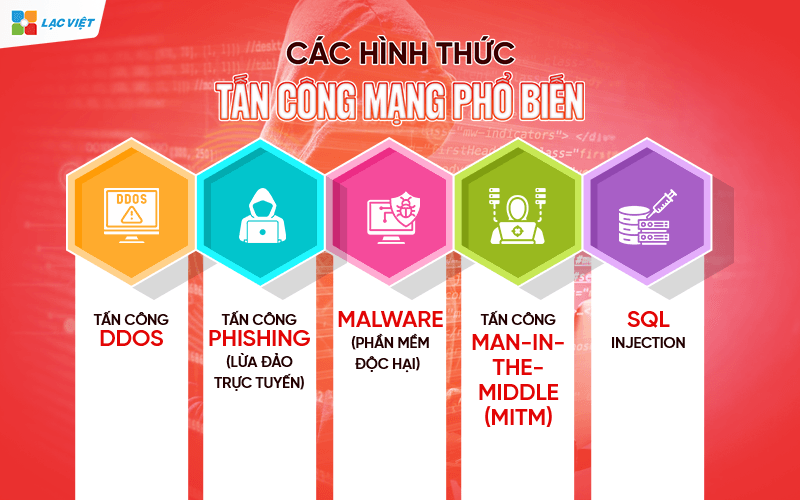

- Giải thích chi tiết các hình thức tấn công mạng phổ biến nhất hiện nay, như DDoS, Phishing, Malware, Man-in-the-Middle, SQL Injection.

- Phân tích cách thức hoạt động của từng loại tấn công từ đó giúp doanh nghiệp nhận biết các dấu hiệu nguy cơ.

- Đưa ra hướng dẫn áp dụng các giải pháp bảo mật hiệu quả để giảm thiểu rủi ro bảo vệ hệ thống.

Hãy cùng tìm hiểu để đảm bảo rằng doanh nghiệp của bạn không trở thành nạn nhân tiếp theo của tấn công mạng.

1. Tấn công mạng là gì?

Tấn công mạng là các hành động xâm nhập trái phép hoặc cố ý gây hại đến hệ thống máy tính, mạng lưới hoặc dữ liệu của tổ chức và cá nhân. Những hành động này có thể được thực hiện bởi các cá nhân, tổ chức hoặc nhóm tin tặc nhằm mục đích phá hoại, trộm cắp hoặc chiếm đoạt thông tin.

Các hình thức tấn công mạng không chỉ giới hạn ở việc truy cập trái phép mà còn bao gồm:

- Lây lan phần mềm độc hại (Malware): Làm hỏng hệ thống hoặc mã hóa dữ liệu để đòi tiền chuộc.

- Chiếm quyền điều khiển: Tấn công để thao túng hoặc sử dụng hệ thống của doanh nghiệp cho mục đích riêng.

- Gây gián đoạn hoạt động: Sử dụng các hình thức như DDoS để làm sập hệ thống.

Tấn công mạng được xem là một trong những mối đe dọa lớn nhất đối với doanh nghiệp, đặc biệt trong thời đại kỹ thuật số, nơi dữ liệu – hệ thống trực tuyến là nền tảng vận hành cốt lõi.

Sự gia tăng các cuộc tấn công mạng trong thời đại chuyển đổi số

- Gia tăng số lượng cuộc tấn công: Số liệu từ Check Point Research cho thấy các cuộc tấn công mạng toàn cầu tăng 38% trong năm 2023 so với năm trước. Các hình thức tấn công ngày càng tinh vi, đa dạng khó phát hiện, từ tấn công DDoS làm quá tải hệ thống đến ransomware mã hóa dữ liệu để đòi tiền chuộc.

- Lỗ hổng gia tăng từ chuyển đổi số: Việc triển khai các công nghệ mới như Cloud Computing, IoT hay AI mà không có biện pháp bảo mật đầy đủ đã tạo ra nhiều lỗ hổng cho tin tặc khai thác. Theo Gartner, 90% lỗ hổng an ninh mạng xuất phát từ lỗi con người hoặc cấu hình sai.

2. Mục tiêu của các cuộc tấn công mạng

Các cuộc tấn công mạng thường nhắm đến một hoặc nhiều mục tiêu dưới đây:

Trộm cắp dữ liệu

Tin tặc nhắm vào việc truy cập, đánh cắp thông tin nhạy cảm như:

- Dữ liệu khách hàng: Thông tin cá nhân, số tài khoản, hoặc mật khẩu.

- Bí mật kinh doanh: Dữ liệu tài chính, chiến lược phát triển, hoặc các hợp đồng quan trọng.

Ví dụ: Vụ tấn công Equifax năm 2017 làm lộ thông tin của 147 triệu người, gây tổn thất hàng tỷ USD cho công ty.

Phá hoại hệ thống

Mục tiêu là làm gián đoạn hoặc phá hủy hoàn toàn hệ thống của tổ chức:

- Xóa dữ liệu quan trọng: Tin tặc có thể xâm nhập xóa bỏ toàn bộ cơ sở dữ liệu.

- Đưa hệ thống vào trạng thái không thể sử dụng: Gây mất kiểm soát đối với các quy trình quan trọng.

Chiếm quyền kiểm soát

Tin tặc thường tấn công để chiếm quyền kiểm soát hệ thống, sử dụng cho mục đích cá nhân, như:

- Tấn công các tổ chức khác: Sử dụng server bị chiếm quyền làm bàn đạp tấn công.

- Tạo botnet: Dùng tài nguyên của hệ thống bị tấn công để thực hiện các cuộc tấn công DDoS lớn hơn.

Khai thác lợi ích tài chính hoặc chính trị

- Đòi tiền chuộc: Các cuộc tấn công ransomware thường mã hóa dữ liệu, yêu cầu tiền chuộc để khôi phục.

- Gây áp lực chính trị: Các tổ chức chính phủ thường là mục tiêu của tấn công mạng để gây ảnh hưởng đến quyết định chính trị hoặc làm mất uy tín.

3. Các hình thức tấn công mạng phổ biến nhất nhiều doanh nghiệp đang gặp phải

3.1. Tấn công DDoS

Tấn công DDoS là một trong các hình thức tấn công mạng phổ biến nhằm làm gián đoạn hoạt động của hệ thống bằng cách gửi một lượng lớn yêu cầu đến server hoặc mạng, khiến tài nguyên bị quá tải, không thể phục vụ các yêu cầu hợp lệ.

Cách thức hoạt động:

- Tin tặc sử dụng mạng botnet, gồm hàng nghìn thiết bị đã bị xâm nhập (PC, điện thoại, IoT), để gửi lưu lượng truy cập giả với số lượng lớn đến mục tiêu.

- Khi hệ thống bị quá tải, các dịch vụ trực tuyến trở nên chậm chạp hoặc ngừng hoạt động hoàn toàn.

Ví dụ thực tế: Cuộc tấn công DDoS lớn nhất năm 2023 nhắm vào một công ty tài chính tại châu Âu đã tạo ra lưu lượng truy cập giả vượt quá 71 triệu yêu cầu mỗi giây, làm gián đoạn hoạt động kinh doanh trong 12 giờ.

Giải pháp phòng chống:

- Hệ thống cân bằng tải (Load Balancer): Phân phối lưu lượng truy cập đồng đều giữa các server để giảm tải áp lực.

- Dịch vụ bảo mật DDoS chuyên dụng: Sử dụng các giải pháp như Cloudflare hoặc AWS Shield để nhận diện, chặn lưu lượng truy cập độc hại.

- Giám sát lưu lượng: Phân tích lưu lượng mạng để phát hiện các hành vi bất thường, ngăn chặn kịp thời.

3.2. Tấn công Phishing (Lừa đảo trực tuyến)

Phishing là hình thức tấn công lừa đảo trực tuyến nhằm đánh cắp thông tin nhạy cảm của người dùng như tài khoản, mật khẩu, hoặc thông tin tài chính thông qua email, tin nhắn hoặc website giả mạo.

Dấu hiệu nhận biết:

- Email hoặc tin nhắn có chứa liên kết dẫn đến website giả mạo với giao diện tương tự website chính thức.

- Nội dung email thường có ngôn ngữ khẩn cấp như “Tài khoản của bạn sắp bị khóa” hoặc “Cập nhật thông tin ngay.”

- File đính kèm chứa mã độc hoặc phần mềm gián điệp.

Thống kê: 91% các cuộc tấn công mạng bắt nguồn từ hình thức Phishing, khiến đây trở thành phương thức phổ biến nhất (theo Verizon Data Breach Report, 2023).

Giải pháp phòng chống:

- Đào tạo nhân viên: Tổ chức các buổi đào tạo để nhân viên nhận diện các email hoặc liên kết lừa đảo.

- Giải pháp bảo mật email: Sử dụng công cụ như Secure Email Gateway để lọc, chặn các email nguy hiểm.

- Xác thực hai yếu tố (2FA): Tăng cường bảo mật tài khoản để ngăn chặn truy cập trái phép ngay cả khi mật khẩu bị đánh cắp.

3.3. Malware (Phần mềm độc hại)

Malware là phần mềm độc hại được thiết kế để gây hại hoặc truy cập trái phép vào hệ thống máy tính. Các loại phổ biến bao gồm virus, trojan, spyware, ransomware.

Các loại Malware phổ biến:

- Virus: Lây nhiễm phá hoại dữ liệu hoặc chương trình.

- Ransomware: Mã hóa dữ liệu, yêu cầu tiền chuộc để giải mã.

- Trojan: Ẩn trong các phần mềm hợp pháp để chiếm quyền kiểm soát.

- Spyware: Theo dõi đánh cắp thông tin người dùng.

Hậu quả: Gây mất dữ liệu, làm chậm hệ thống hoặc tê liệt hoàn toàn. Theo Check Point Research, ransomware đã tăng 59% vào năm 2023.

Giải pháp phòng chống:

- Cài đặt phần mềm chống Malware: Sử dụng các giải pháp như Malwarebytes hoặc Bitdefender để phát hiện loại bỏ Malware.

- Cập nhật hệ thống thường xuyên: Đảm bảo các bản vá bảo mật mới nhất được áp dụng.

- Quy trình sao lưu dữ liệu: Thực hiện backup định kỳ để giảm thiểu rủi ro mất dữ liệu do Ransomware.

3.4. Tấn công Man-in-the-Middle (MITM)

MITM là hình thức tấn công mạng, trong đó tin tặc chặn, kiểm soát giao tiếp giữa hai bên mà không bị phát hiện. Điều này cho phép chúng đọc, sửa đổi hoặc đánh cắp dữ liệu trong quá trình truyền tải.

Tin tặc chặn kết nối của người dùng khi họ truy cập vào mạng Wi-Fi công cộng không bảo mật, sau đó đánh cắp thông tin đăng nhập hoặc dữ liệu nhạy cảm.

Dấu hiệu nhận biết:

- Khi kết nối mạng Wi-Fi, trình duyệt hiện cảnh báo “Kết nối không an toàn” hoặc không có biểu tượng ổ khóa trên thanh địa chỉ. Wi-Fi công cộng yêu cầu đăng nhập qua cổng lạ mà không phải của nhà cung cấp dịch vụ đáng tin cậy.

- Tốc độ mạng đột ngột chậm lại mà không có lý do rõ ràng, vì lưu lượng có thể đang bị chặn hoặc chuyển hướng.

- Khi truy cập các trang web nhạy cảm (ngân hàng, thương mại điện tử), trình duyệt hiển thị cảnh báo “Chứng chỉ không hợp lệ” hoặc “SSL bị giả mạo.”

- Nhận được thông báo từ dịch vụ tài khoản về việc đăng nhập từ một địa chỉ IP hoặc vị trí lạ mà bạn không thực hiện.

Giải pháp phòng chống:

- Sử dụng giao thức mã hóa: Chỉ kết nối với các website sử dụng HTTPS, áp dụng VPN để mã hóa dữ liệu khi truyền tải.

- Tránh sử dụng Wi-Fi công cộng: Không truy cập các dịch vụ nhạy cảm (ngân hàng, email công ty) trên mạng công cộng.

- Xác thực chứng chỉ SSL: Đảm bảo các chứng chỉ bảo mật SSL/TLS được cài đặt, sử dụng đúng cách.

3.5. SQL Injection

SQL Injection là hình thức tấn công nhắm vào cơ sở dữ liệu của doanh nghiệp. Tin tặc khai thác lỗ hổng trong ứng dụng web để chèn mã SQL độc hại, từ đó đánh cắp hoặc xóa dữ liệu.

Dấu hiệu nhận biết:

- Lỗi SQL trên giao diện người dùng: Website hiển thị lỗi như “SQL syntax error” hoặc “database error” khi nhập dữ liệu bất thường vào các trường đầu vào (form, thanh tìm kiếm). Các lỗi như “Unclosed quotation mark” hoặc “Invalid column name” xuất hiện.

- Truy vấn hoặc hoạt động bất thường trong cơ sở dữ liệu: Thông tin khách hàng bị chỉnh sửa hoặc mất dữ liệu mà không có lý do rõ ràng. Phát hiện các truy vấn lạ trong log của cơ sở dữ liệu, đặc biệt là những truy vấn không do hệ thống hoặc nhân viên thực hiện.

- Hiệu suất website chậm bất thường: Website trở nên chậm khi xử lý các truy vấn, do tin tặc cố gắng thực hiện các truy vấn độc hại phức tạp để khai thác dữ liệu.

- Người dùng thấy dữ liệu không hợp lệ hoặc không liên quan trong các báo cáo hoặc giao diện người dùng.

Hậu quả: Đánh cắp thông tin khách hàng hoặc dữ liệu nhạy cảm. Làm hỏng hoặc phá hủy cơ sở dữ liệu quan trọng.

Giải pháp phòng chống:

- Kiểm tra vá lỗ hổng ứng dụng: Thực hiện kiểm tra định kỳ để phát hiện các lỗ hổng trong mã nguồn.

- Sử dụng công cụ bảo mật: Web Application Firewall (WAF) như ModSecurity giúp ngăn chặn các cuộc tấn công SQL Injection.

- Sanitizing dữ liệu đầu vào: Đảm bảo rằng tất cả dữ liệu nhập vào hệ thống đều được kiểm tra lọc sạch.

Hiểu rõ các hình thức tấn công mạng như DDoS, Phishing, Malware, MITM, SQL Injection là điều cần thiết để doanh nghiệp xây dựng các biện pháp phòng chống hiệu quả. Việc áp dụng công nghệ bảo mật hiện đại, nâng cao nhận thức về an ninh mạng sẽ giúp giảm thiểu rủi ro và bảo vệ hệ thống quan trọng.

4. Hậu quả của các cuộc tấn công mạng đối với doanh nghiệp

4.1. Tổn thất tài chính

Các cuộc tấn công mạng có thể gây tổn thất nghiêm trọng về tài chính cho doanh nghiệp. Không chỉ bao gồm chi phí khôi phục hệ thống mà còn các khoản chi phí phát sinh khác như bồi thường khách hàng, mất doanh thu trong thời gian hệ thống bị gián đoạn.

Chi phí khôi phục dữ liệu, hệ thống:

- Doanh nghiệp cần chi trả để khôi phục dữ liệu bị mã hóa hoặc xóa bởi các cuộc tấn công ransomware.

- Đầu tư vào các giải pháp bảo mật bổ sung sau sự cố.

- Chi phí thuê chuyên gia an ninh mạng để phân tích ngăn chặn các lỗ hổng.

- Ví dụ: Một cuộc tấn công ransomware năm 2023 tại một bệnh viện ở Anh đã khiến tổ chức này mất hơn 5 triệu USD để khôi phục hệ thống, dữ liệu.

Tổn thất doanh thu do gián đoạn:

- Trong thời gian hệ thống bị gián đoạn, các hoạt động kinh doanh như giao dịch, bán hàng, cung cấp dịch vụ bị đình trệ.

- Ví dụ: Cuộc tấn công DDoS vào một sàn thương mại điện tử tại Việt Nam đã khiến doanh thu giảm 20% trong một tuần cao điểm.

Bồi thường khách hàng và các chi phí phát sinh:

- Doanh nghiệp phải bồi thường thiệt hại cho khách hàng nếu dữ liệu của họ bị rò rỉ hoặc mất.

- Nghiên cứu từ IBM (2023) cho thấy chi phí trung bình của một vụ rò rỉ dữ liệu là 4,35 triệu USD.

4.2. Mất uy tín thương hiệu

Danh tiếng của doanh nghiệp là một tài sản vô hình nhưng rất quan trọng. Một cuộc tấn công mạng không chỉ làm mất niềm tin từ phía khách hàng mà còn có thể ảnh hưởng lâu dài đến hình ảnh thương hiệu.

Mất niềm tin của khách hàng:

- Khách hàng có xu hướng ngừng sử dụng dịch vụ hoặc sản phẩm của doanh nghiệp khi thông tin cá nhân của họ bị rò rỉ.

- Ví dụ: Vụ tấn công vào hệ thống của Marriott International (2018) làm lộ thông tin cá nhân của hơn 500 triệu khách hàng, dẫn đến làn sóng tẩy chay mạnh mẽ từ người dùng.

Ảnh hưởng tiêu cực trên truyền thông:

- Sự cố tấn công mạng thường thu hút sự chú ý lớn từ truyền thông, làm tăng mức độ nghiêm trọng của vấn đề trong mắt công chúng.

- Doanh nghiệp bị gắn mác thiếu an toàn hoặc không đáng tin cậy.

Tác động lâu dài đến thương hiệu:

- Phải mất nhiều năm để doanh nghiệp khôi phục lại danh tiếng sau một sự cố an ninh mạng.

- Khách hàng mới có thể bị do dự khi hợp tác với doanh nghiệp từng bị tấn công.

4.3. Hậu quả pháp lý

Ngoài tổn thất tài chính và uy tín, các hình thức tấn công mạng có thể kéo theo những hậu quả pháp lý nghiêm trọng. Vi phạm quy định về bảo mật dữ liệu không chỉ khiến doanh nghiệp chịu phạt mà còn dẫn đến các vụ kiện tụng kéo dài.

Vi phạm các quy định bảo mật dữ liệu:

- Theo GDPR (General Data Protection Regulation) tại châu Âu, doanh nghiệp có thể bị phạt lên đến 20 triệu Euro hoặc 4% doanh thu toàn cầu nếu không bảo vệ được dữ liệu cá nhân của khách hàng.

- Tại Việt Nam, Nghị định 64/2017/NĐ-CP yêu cầu các tổ chức tuân thủ chặt chẽ các quy định về bảo mật thông tin, bao gồm việc triển khai các biện pháp bảo vệ dữ liệu khách hàng.

Chi phí pháp lý:

- Doanh nghiệp phải chi trả chi phí luật sư, xử lý tranh chấp, các khoản phạt hành chính.

- Ví dụ: Một ngân hàng lớn tại Mỹ đã bị phạt 80 triệu USD vì không tuân thủ quy định bảo mật dữ liệu sau vụ rò rỉ thông tin khách hàng.

Mất quyền tham gia thị trường: Một số quốc gia hoặc đối tác có thể áp dụng các lệnh cấm hoặc hạn chế hợp tác với doanh nghiệp vi phạm an ninh mạng.

Doanh nghiệp cần đầu tư vào các biện pháp bảo mật toàn diện, từ công nghệ đến đào tạo nhận thức cho nhân viên, để giảm thiểu rủi ro bảo vệ hệ thống trước các mối đe dọa ngày càng tinh vi.

5. Giải pháp bảo mật hiệu quả cho doanh nghiệp

5.1. Đào tạo nhận thức về an ninh mạng cho nhân viên

Nhân viên là tuyến phòng thủ đầu tiên trước các mối đe dọa an ninh mạng, nhưng cũng có thể là mắt xích yếu nhất nếu không được đào tạo đúng cách. Một nghiên cứu từ Verizon (2023) chỉ ra rằng 85% các vụ rò rỉ dữ liệu liên quan đến lỗi con người, chủ yếu do không nhận diện được email phishing hoặc sử dụng mật khẩu yếu.

Lợi ích của đào tạo:

- Giúp nhân viên nhận diện các hình thức tấn công như phishing, malware.

- Xây dựng văn hóa bảo mật trong doanh nghiệp.

- Giảm nguy cơ mắc phải các hành vi thiếu an toàn như nhấp vào liên kết độc hại.

Nội dung đào tạo:

- Cách nhận biết email, tin nhắn lừa đảo.

- Hướng dẫn sử dụng mật khẩu mạnh, quản lý mật khẩu an toàn.

- Quy trình báo cáo sự cố an ninh mạng.

Cách triển khai:

- Tổ chức các buổi hội thảo hoặc khóa học định kỳ.

- Sử dụng các nền tảng đào tạo trực tuyến như KnowBe4 hoặc Infosec IQ để mô phỏng các kịch bản tấn công thực tế.

5.2. Áp dụng công nghệ bảo mật tiên tiến

Công nghệ hiện đại đóng vai trò cốt lõi trong việc bảo vệ hệ thống của doanh nghiệp trước các mối đe dọa ngày càng tinh vi. Dưới đây là một số giải pháp cần thiết:

- Firewall (Tường lửa): Chặn các truy cập trái phép vào hệ thống mạng. Nên sử dụng Next-Generation Firewall (NGFW) như Cisco Firepower hoặc Palo Alto để phát hiện các mối đe dọa nâng cao như tấn công DDoS, Malware.

- Endpoint Security: Bảo vệ thiết bị đầu cuối (máy tính, điện thoại) khỏi phần mềm độc hại, các cuộc tấn công mạng. Các giải pháp phổ biến: Symantec Endpoint Protection, Kaspersky Endpoint Security.

- DLP (Data Loss Prevention): Ngăn chặn rò rỉ hoặc mất mát dữ liệu quan trọng. Theo dõi kiểm soát luồng dữ liệu ra/vào hệ thống. Áp dụng trong các doanh nghiệp lưu trữ dữ liệu nhạy cảm như ngân hàng, y tế.

- Hệ thống phát hiện ngăn chặn tấn công (IDS/IPS): Giám sát lưu lượng mạng để phát hiện các hoạt động bất thường, ngăn chặn ngay lập tức.

5.3. Kiểm tra đánh giá bảo mật định kỳ

Không có hệ thống bảo mật nào là hoàn hảo. Do đó, việc kiểm tra đánh giá định kỳ giúp doanh nghiệp phát hiện kịp thời các lỗ hổng, cải thiện khả năng phòng thủ.

- Penetration Testing (Kiểm thử thâm nhập): Mô phỏng các cuộc tấn công để phát hiện xử lý lỗ hổng trước khi tin tặc khai thác. Các công cụ phổ biến: Metasploit, Burp Suite, Nessus.

- Kiểm toán an ninh mạng: Đánh giá toàn diện các chính sách, quy trình và công nghệ bảo mật. Đảm bảo tuân thủ các tiêu chuẩn quốc tế như ISO/IEC 27001 hoặc các quy định địa phương như GDPR.

- Báo cáo – cải tiến: Sau mỗi đợt kiểm tra, lập báo cáo chi tiết về các vấn đề phát hiện được để đưa ra kế hoạch cải thiện.

5.4. Lựa chọn đối tác bảo mật uy tín

Các đối tác cung cấp giải pháp bảo mật cho doanh nghiệp không chỉ cung cấp công nghệ mà còn hỗ trợ doanh nghiệp xây dựng chiến lược bảo vệ toàn diện.

Tiêu chí lựa chọn đối tác:

- Có danh tiếng trong lĩnh vực an ninh mạng.

- Cung cấp giải pháp phù hợp với nhu cầu, ngân sách của doanh nghiệp.

- Hỗ trợ kỹ thuật, tư vấn liên tục.

Các đối tác hàng đầu:

- Cisco Systems: Cung cấp các giải pháp mạng bảo mật tiên tiến như NGFW, IDS/IPS.

- Palo Alto Networks: Nổi tiếng với các hệ thống tường lửa thế hệ mới, bảo mật đám mây.

- Trend Micro: Cung cấp các giải pháp bảo vệ email, endpoint và mạng.

Hợp tác chặt chẽ:

- Làm việc cùng đối tác để tùy chỉnh các giải pháp bảo mật theo đặc thù doanh nghiệp.

- Lập kế hoạch nâng cấp hệ thống định kỳ để đảm bảo luôn đối phó được với các mối đe dọa mới.

Việc đầu tư vào các giải pháp bảo mật không chỉ giúp doanh nghiệp giảm thiểu tổn thất tài chính và uy tín mà còn tạo nền tảng vững chắc cho sự phát triển lâu dài. Hãy bắt đầu bằng việc nâng cao nhận thức cho nhân viên, triển khai công nghệ bảo mật hiện đại, kiểm tra hệ thống định kỳ, hợp tác với các đối tác bảo mật uy tín để xây dựng “lá chắn” bảo vệ toàn diện cho hệ thống IT của doanh nghiệp.

6. Lạc Việt cung cấp giải pháp bảo mật mạng toàn diện cho doanh nghiệp

Với hơn 30 năm kinh nghiệm trong việc cung cấp các giải pháp bảo mật thông tin, Lạc Việt tự hào là đơn vị hàng đầu tại Việt Nam trong việc bảo vệ hệ thống doanh nghiệp trước các mối đe dọa an ninh mạng.

Lạc Việt cung cấp các giải pháp bảo mật toàn diện, backup dữ liệu cho doanh nghiệp bao gồm tường lửa, phần mềm chống virus, các công nghệ chống xâm nhập từ các hãng bảo mật uy tín như Microsoft, Bitdefender, Kaspersky Lab,… Với đội ngũ kỹ thuật viên chuyên môn cao, quy trình triển khai chuyên nghiệp, hỗ trợ kỹ thuật 24/7, Lạc Việt cam kết mang đến cho khách hàng sự an tâm tuyệt đối, giúp hệ thống thông tin hoạt động ổn định an toàn trước mọi thách thức.

Tấn công mạng đang trở thành mối đe dọa lớn đối với mọi doanh nghiệp trong thời đại số hóa. Hiểu rõ về các hình thức tấn công mạng cùng những dấu hiệu nhận biết là bước đầu tiên để bảo vệ hệ thống và dữ liệu của doanh nghiệp khỏi những rủi ro nghiêm trọng. Hy vọng nội dung bài viết hữu ích cho doanh nghiệp.